Daily Post Jul 1 2025JP: Difference between revisions

No edit summary |

|||

| (2 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

{{#seo: | |||

|title=YARAとは:マルウェア分析の頼れる「スイスナイフ」的オープンソースツール | |||

|description=YARAは、マルウェアのパターン検出や分類、脅威ハンティング、インシデント対応を支えるオープンソースのパターンマッチングエンジンです。柔軟なルール記述、正規表現・バイト列対応、クロスプラットフォーム動作、Python連携など多彩な機能で、セキュリティ研究者やSOCの現場で広く活用されています。 | |||

|keywords=YARA, マルウェア, パターンマッチング, オープンソース, セキュリティ, ルール, 脅威ハンティング, インシデント対応, マルウェア分析, サイバーセキュリティ, SOC, Python, クロスプラットフォーム, ルール共有, VirusTotal, Cuckoo Sandbox, osquery, mintarc | |||

|image=https://virustotal.github.io/yara/images/yara-logo.png | |||

|image_alt=YARA logo | |||

|type=article | |||

|site_name=mintarc | |||

|locale=ja_JP | |||

}} | |||

[[File:Logo_with_name.png|frameless|left|upright=.5|link=https://mintarc.com/minthome/index.php?title=Main_Page|alt=Mintarc]] | [[File:Logo_with_name.png|frameless|left|upright=.5|link=https://mintarc.com/minthome/index.php?title=Main_Page|alt=Mintarc]] | ||

{| border="0" style="margin: auto; text-align: center; width: 70%;" | {| border="0" style="margin: auto; text-align: center; width: 70%;" | ||

| Line 51: | Line 62: | ||

==他にもこんな機能が== | ==他にもこんな機能が== | ||

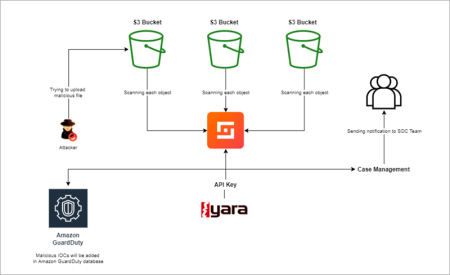

[[File:Infopercept-YARA-Rules-1.1.png|frameless|right|upright=1.5|alt=Character]] | |||

YARAでは、ワイルドカードを使って可変のバイト列を照合したり、正規表現でパターンの柔軟性を高めたり、特別な演算子を使って検索条件を細かく絞り込んだりできます。大文字と小文字を区別しない検索や、様々な文字列エンコーディングにも対応しているので、マルウェアが使ういろいろな難読化技術にも対応できます。 | YARAでは、ワイルドカードを使って可変のバイト列を照合したり、正規表現でパターンの柔軟性を高めたり、特別な演算子を使って検索条件を細かく絞り込んだりできます。大文字と小文字を区別しない検索や、様々な文字列エンコーディングにも対応しているので、マルウェアが使ういろいろな難読化技術にも対応できます。 | ||

Latest revision as of 03:29, 2 July 2025

| Collaboration | Questions?' | Monthly Letter | Monthly Blog | Our Partners |

Email us |TEL: 050-1720-0641 | LinkedIn | English | 日々のブログ

YARA: マルウェア分析の頼れる「スイスナイフ」

YARAは、マルウェアの研究者がマルウェアサンプルを見つけて分類するために作られたツールです。今やサイバーセキュリティの世界では定番となっていて、テキストやバイナリのパターンからマルウェアファミリーの情報を記述する、きちんとした方法を提供しています。この記述は「ルール」と呼ばれ、これによって研究者は悪意のあるファイルを自動で検知・分類できるようになり、マルウェアの分析や脅威ハンティングがずっと楽になります。

YARAの基本的な考え方

YARAはルールを基本としたアプローチです。それぞれのYARAルールは、複数の文字列と、検出のための論理を定義するブール式で構成されています。文字列は、単純なテキストでも、16進数のバイトパターンでも、正規表現でもOK。条件と呼ばれるブール式は、ファイルの中にこれらの文字列があることで、どのように一致とみなされるかを決めます。

例えば、ごく簡単なYARAルールなら、「定義された3つのパターンのどれかがファイルで見つかったら、そのファイルを怪しいものとしてマークする」といった指定ができます。これにより、研究者はシンプルなものから複雑なものまで、あらゆるルールを作ることができ、進化し続けるマルウェアの開発に対応できるわけです。

典型的なYARAルールには、メタデータ、探す文字列、そして条件が含まれます。こんな感じです。

rule silent_banker : banker

meta:

description = "This is just an example"

threat_level = 3

in_the_wild = true

strings:

$a = {6A 40 68 00 30 00 00 6A 14 8D 91}

$b = {8D 4D B0 2B C1 83 C0 27 99 6A 4E 59 F7 F9}

$c = "UVODFRYSIHLNWPEJXQZAKCBGMT"

condition:

$a or $b or $c

この例だと、3つの文字列のどれかひとつでもファイルの中に見つかれば、YARAは「silent_banker」というルールに一致したと報告します。これで、大まかな仕組みはご理解いただけたのではないでしょうか。

他にもこんな機能が

YARAでは、ワイルドカードを使って可変のバイト列を照合したり、正規表現でパターンの柔軟性を高めたり、特別な演算子を使って検索条件を細かく絞り込んだりできます。大文字と小文字を区別しない検索や、様々な文字列エンコーディングにも対応しているので、マルウェアが使ういろいろな難読化技術にも対応できます。

ルールは、必要に応じてシンプルにも複雑にも設定できます。例えば、あるマルウェアファミリー特有のユニークな文字列一つだけを探すルールも作れますし、文字列、ファイルサイズ、その他のファイル属性など、複数の手がかりを組み合わせて、誤検知を減らし、検出精度を高めることも可能です。

様々なOSに対応、他のツールとの連携も

YARAは、Windows、Linux、macOSで動くように作られたクロスプラットフォームツールです。コマンドラインからYARAを操作できるので、大量のファイルをまとめて処理したり、自動化したりするのにぴったりです。さらに、yara-pythonという拡張機能を使えば、Pythonと連携することもでき、研究者はYARAのスキャン機能を自分の作ったスクリプトや分析の流れの中に直接組み込めます。

この柔軟性のおかげで、YARAは個人の研究者のパソコンから、大規模な自動マルウェア分析プラットフォームまで、幅広い環境で活躍できるんです。

マルウェア研究を支えるエコシステム

YARAは、マルウェアの研究、デジタルフォレンジック、インシデント対応に携わる組織や個人にとって、本当に強力なツールです。マルウェアファミリーの特定を自動化できるので、大量のファイルを分析する手間がぐっと減ります。ルールはサイバーセキュリティコミュニティの中で頻繁に共有され、管理されているため、新たな脅威に対してみんなで協力して防御できます。多くのセキュリティベンダーやオープンソースプロジェクトも、YARAのパターンマッチング能力を製品やサービスに取り入れて、検知と対応の力を高めています。

コミュニティと業界での広がり

YARAの効果と多機能性は、サイバーセキュリティ業界全体で広く受け入れられています。アンチウイルスベンダーから脅威インテリジェンスの提供元、セキュリティオペレーションセンターまで、様々な組織がYARAを検知・分析ツールの一部として頼りにしています。Avast、Kaspersky Lab、FireEye、Trend Micro、VirusTotal Intelligenceといった有名企業だけでなく、Cuckoo SandboxやosqueryのようなオープンソースプロジェクトもYARAを活用しています。

この幅広い採用は、YARAがマルウェア研究者にとって「パターンマッチングのスイスナイフ」としての評価を確固たるものにしていることを証明しており、サイバーセキュリティの現場でいかに重要な役割を担っているかを示しています。

さらなる進化

YARAのエコシステムは常に広がっていて、その機能を強化するための拡張機能やリソースが山ほどあります。例えば、YARA-CIは、YARAルールの継続的インテグレーションテストを提供するGitHubアプリケーションで、ルール作成者が本番環境に展開する前にミスを見つけたり、誤検知を減らしたりするのに役立ちます。

もう一つの拡張機能にyextendがあります。これはYARAがZIPやTARアーカイブといった圧縮ファイルをスキャンできるようにするもので、検出を避けるために圧縮された形で配布されるマルウェアを分析するのに特に便利です。

サイバーセキュリティコミュニティでは、ルールリポジトリ、チュートリアル、ベストプラクティスなど、YARA関連の豊富なリソースがまとめられています。これにより、初めてYARAを使う人も簡単に始められ、経験豊富なユーザーも最新情報を常に把握できるようになっています。

なかなか面白いツールだと思いませんか?もっと詳しく知りたい方はこちらへどうぞ。 https://virustotal.github.io/yara/

お問い合わせはこちら

次のステップに進む準備はできましたか?無料相談のためにお問い合わせください。プロジェクトについて話し合い、お客様のニーズに合わせた詳細な見積もりをお受け取りいただけます。

メール / 電話 または お問い合わせフォームをご利用ください 📧 メール: solutions@mintarc.com | 📞 電話: 050-1720-0641